Nachtrag vom 27. Juni 2016: hier ein aktuelles Video-HowTo – die auf das Video folgende Beschreibung dürfte nur noch für Shared-Hosting-Angbote, die weder KASserver-basiert sind noch Let’s Encrypt anbieten, von Nutzen sein. Die Diskussion unten spiegelt die seinerzeit ungewisse Umstellungsphase auf Let’s Encrypt bei All-Inkl in den ersten Monaten des Jahres 2016 wider.

Nachtrag – Ende

Seit Anfang Dez. 2015 läuft die öffentliche BETA: https://letsencrypt.org/

Endlich können wir uns selber ein in allen üblichen Browsern gültiges SSL-Zertifikat erstellen, das wir sonst umständlich kaufen mussten. Aller E-Mail-Verkehr zur Domain-Validierung entfällt dabei! Führe einfach die Schritte unten nacheinander aus.

Folgende Kurzanleitung zur Erstellung eines SSL-Zertifikats setzt lokal ein Linux-(ähnliches) Betriebssystem voraus. Wer das nicht hat, kann bei dieser Gelegenheit leicht einmal eines ausprobieren. Einfach ein Image, z.B. von Ubuntu gratis herunterladen, auf USB bringen bzw. auf DVD brennen und PC/Laptop anschließend mit dem Linux-Live-System booten. Das Live-System fasst übrigens die Festplatte nicht an, solange Du nicht explizit installierst. Desweiteren wird das Versionierungssystem Git vorausgesetzt. Hast Du ein Ubuntu, Linux Mint oder Debian gestartet, installierst Du (auch auf einem Live-System) Git nach Start eines Terminals wie folgt mit einem einzigen Befehl:

sudo apt-get install git

1.) „Lets encrypt!“-Installation also auf unserem lokalen Linux-Client; im Terminal:

cd git clone https://github.com/letsencrypt/letsencrypt cd letsencrypt ./letsencrypt-auto

2.) Zertifikat für’s Shared Hosting auf eigenem Rechner erstellen

./letsencrypt-auto certonly --manual

Zunächst wird eine Admin-Mailadresse abgefragt, an die dann bei Ablauf der nur 90 Tage gültigen Domain-Zertifikate später auch Update-Notifications gesendet werden. Dann wird nach der Domain gefragt, da geben wir ein, z.B.:

hostz.de www.hostz.de

Für jeweils die Domain mit und ohne Subdomain „www“ wird jetzt eine Verifizierung durchgeführt (haben wir wirklich Zugang zum Server?) – da steht dann z.B.:

Make sure your web server displays the following content at http://www.hostz.de/.well-known/acme-challenge/Srlc90i6NhJYBoMuvpBx8PIw7Fe0D4Pm7dxkxb_ctGU before continuing: Srlc90i6NhJYBoMuvpBx8PIw7Fe0D4Pm7dxkxb_ctGU.xbyJ3Tl7o_V9Xxul2PrwKrbZ6_1FXHW-vSuUwBYkdSA

… und wartet auf ein RETURN von uns, das wir erst ausführen sollten, wenn wir tatsächlich im geforderten Webordner (den wir anlegen müssen!) die Datei namens „Srlc90i6NhJYBoMuvpBx8PIw7Fe0D4Pm7dxkxb_ctGU“ mit dem geforderten Textinhalt: „Srlc90i6NhJYBoMuvpBx8PIw7Fe0D4Pm7dxkxb_ctGU.xbyJ3Tl7o_V9Xxul2PrwKrbZ6_1FXHW-vSuUwBYkdSA“ erstellt haben. Das Prozedere wird dann für die zweite (Sub-)Domain www wiederholt – wir erstellen also zwei Dateien im Ordner DOCUMENT_ROOT/.well-known/acme-challenge/.

Perfekt. Jetzt können wir die PEM-Dateien ernten, sie liegen im Ordner:

/etc/letsencrypt/live/DOMAIN:

machine$: sudo ls -la /etc/letsencrypt/live/hostz.de/ lrwxrwxrwx 1 root root 32 Dez 3 23:49 cert.pem -> ../../archive/hostz.de/cert1.pem lrwxrwxrwx 1 root root 33 Dez 3 23:49 chain.pem -> ../../archive/hostz.de/chain1.pem lrwxrwxrwx 1 root root 37 Dez 3 23:49 fullchain.pem -> ../../archive/hostz.de/fullchain1.pem lrwxrwxrwx 1 root root 35 Dez 3 23:49 privkey.pem -> ../../archive/hostz.de/privkey1.pem

3.) Zertifikate auf den Server kopieren

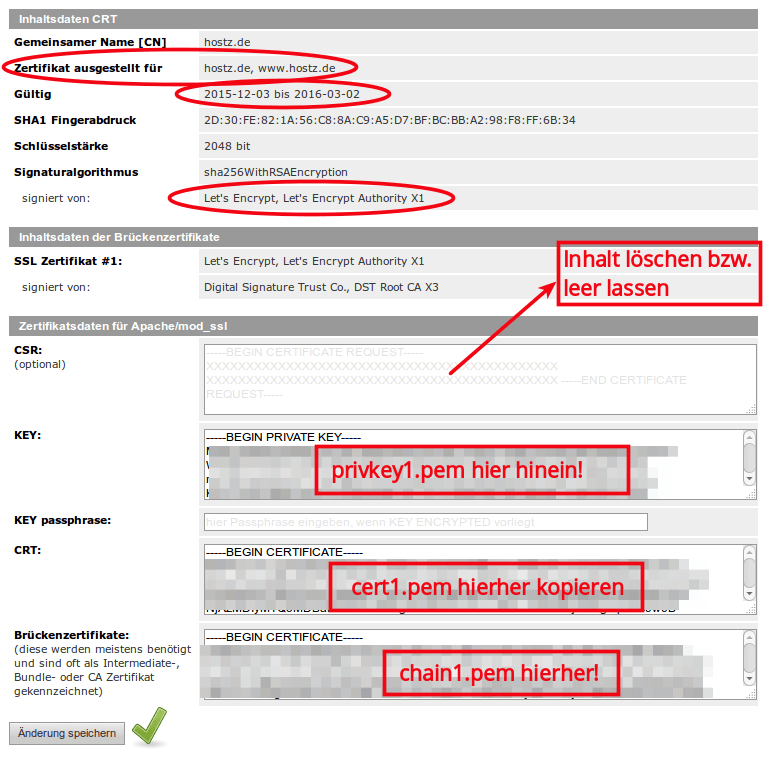

Der Inhalt der Dateien kann dann wie folgt bei All-Inkl auf dem KASServer in die Domain-Konfiguration hinüberkopiert werden:

Fertig!

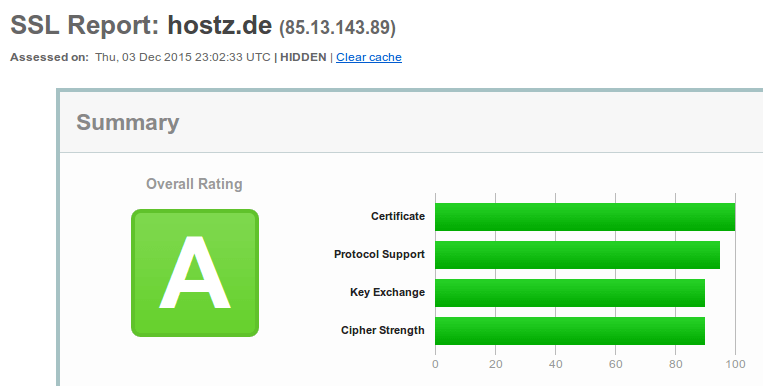

4.) Qualitätstest

Unter https://www.ssllabs.com/ssltest/ können wir dann noch testen, ob generell alles OK ist (bzw., wenn gewünscht, auch alles genauer inspizieren):

EDIT (23.12.): Gemäß Hinweis von Fabian (s.u.) ließe sich ein A+ für noch mehr Verschlüsselungssicherheit via SSL bei den ssllabs durch die Aktivierung der HSTS erreichen. Damit würde dann zugleich die Erreichbarkeit via HTTP unterbunden. Insofern kann man so eine Konfiguration serverseitig im Shared Hosting nicht erwarten; das Feature ist aber für alle, die dies wollen, leicht über die Datei .htaccess zu realisieren:

Header set Strict-Transport-Security "max-age=31536000" env=HTTPS

Ich freue mich über einen Satz von Dir in den Kommentaren!

Hi Frank, prima Anleitung – Kompliment! Bin verblüfft, dass Du so einen einfachen Weg gefunden hast fürs Shared-Hosting, nachdem es doch offiziell heißt, es sei ein Rootserver nötig (wird sich wohl auf die automatisierte Verlängerung der Zertfikate beziehen).

Hallo Ralf,

ja, es hat mich auch erstaunt, dass es so leicht geht. Der Weg über https://gethttpsforfree.com/ wäre ja noch einfacher (wie Trauder sagt), aber da ist dann wieder ein CSR nötig …

Richtig bequem wird es wohl wirklich am ehesten auf dem eigenen Server sein.

Danke Dir für’s Kompliment!

Schöne Grüße,

Frank

Gehört irgendwoe auch noch zum Thema: https://gethttpsforfree.com/

Dann kannst du das Ubuntuzeug weglassen und geht auch

T.

Danke für die Anleitung. Es hat wunderbar bei einer all-inkl gehosteten Website geklappt.

Schöne Grüße, Leif

Super, freut mich, dass Du mit der Anleitung ohne Probleme zurechtgekommen bist!

Weiter viel Erfolg,

Frank

Hallo,

das hört sich prima an. Aber wie funktioniert dann die Verlängerung nach 90 Tagen? Geht das irgendwie automatisch? Oder muss man die Schritte oben dann wiederholen (Booten in Linux Livesystem, Config bei all-inkl anpassen)?

Micha

Hallo Micha,

nein, geht so nicht automatisch (das geht nur für Server-Admins) und ja, leider ist das die Kehrseite der Gratis-SSL-Medaille – solange Dein Provider (noch) keine Integration für LE bietet.

Ich sehe das selber in diesem Sinne auch nur als vorübergehende Zwischenlösung.

Allerdings ist nach meiner Erfahrung der Zeitaufwand (wobei ich unter Linux arbeite und nix extra booten muss), d.h. wenn die Mittel zur Hand sind und ich genau weiß, was ich tun muss, geringer als das Gefummele mit dem Zertifikat-Kaufen und dem E-Mail-Hinundher und der Warterei darauf. Aber 4x im Jahr würde ich das sicher auch nicht haben wollen.

Viel Erfolg für Dich,

Frank

Man kann das auch heute schon mit etwas Skripting komplett automatisieren. KAS lässt sich mittels SOAP-API ansprechen. Die notwendigen Dateien zur Validierung kann man je nach Tarif entweder mittels FTPS oder SSH auf den Server schieben (lassen).

Aber wie schon geschrieben, wird KAS wohl bald direkten Support liefern.

Hallo thies,

die Info fände ich beinahe hilfreicher, wenn Du das „etwas Scripting“ verlinken würdest bzw. die Beschreibung, wie so ein Skript zum Leben zu erwecken wäre…

Schönes neues Jahr!

https://notizblog.tripax.de/2015/12/zertifikat-von-letsencrypt-automatisch-erneuern/

Da all-inkl Let’s Encrypt aber vermutlich/hoffentlich bereits Anfang des Jahres unterstützen wird, finde ich diese Details eher akademischer Natur und habe mir das deswegen gespart.

Guten Rutsch!

Ich bin absolut begeistert. Allerdings, selbst wenn man schon Ubuntu in einer Virtuellen Maschine hat, ist das Kopieren der Daten von /etc/letsencrypt/archive schon noch eine Fummelei. Nichts für Anfänger. Aber es funktioniert einwandfrei.

Bin gespannt wie das renew funktioniert.

Hey Jens,

super, dass es für Dich geklappt hat.

Hoffen wir einfach, dass All-Inkl das bald einbaut. Zeichen dafür hat jemand schon direkt von All-Inkl per E-Mail bekommen (habe ich auf Facebook gelesen).

Die Hoffnung ist also nah 🙂

Das Renew wird dann hoffentlich gar nicht mehr nötig sein. Aber es hilft bestimmt, wenn alle Interessenten bei All-Inkl lautstark ihr Interesse bekunden …

Alles Gute,

Frank

Hallo Frank,

Erstmal vielen Dank für die hilfreiche Anleitung. Mit dieser und anderen Anleitungen habe ich es geschafft https für meine Webseite einzurichten!

Noch eine Anmerkung: Um das ganze noch sicherer zu machen und schließlich ein besseres Rating zu bekommen (A+ bei ssllabs), könnte man HSTS serverseitig oder via .htaccess aktivieren.

Hey Fabian,

vielen Dank für den Tipp. Habe ihn gleich noch als Ergänzung in den Artikel aufgenommen.

Und schön, dass es auch für Dich geklappt hat!

Schöne Grüße,

Frank

Hi Frank,

vielen Dank für deine Anleitung. Ich habe meiner Domain nun auch HTTPS von letsencrypt verpasst. Mit deiner Anleitung hat das super geklappt.

Ich habe deinen Artikel auch gleich an den all-inkl Support weiterempfohlen und einen Weihnachtswunsch (letsencrypt client im KAS integrieren) abgegeben. 😉

Viele Grüße und frohe Weihnachten

Axel

Hallo Axel,

vielen Dank für Deine Nachricht und super, dass es scheinbar ohne Probleme auch bei Dir funktioniert hat. All-Inkl könnte da ruhig mit Vorreiterschaft punkten – finde ich. Super insofern, dass Du den Wunsch bei ihnen deponiert hast.

Ich für mein Teil wünsche mir PHP 7.0 gleich mit dazu 🙂

Schöne Weihnachten,

Frank

Hallo Frank,

vor ein paar Tagen funktionierte die Einrichtung von Lets encrypt!-Zertifikaten bei All-Inkl noch einwandfrei. Neuerdings zickt es (bei mir) etwas, da mein „acme-challenge“ Ordner die Inhalte der Challenge nicht mehr ausliefern mag. Der Support von All-Inkl ist aber so nett gewesen die Zertifikate korrekt einzurichten. Eine E-Mail genügte.

Im Rahmen des kurzen Austauschs mit dem Support habe ich dann hinter etwas vorgehaltener Hand erfahren, dass das Einrichten von Lets encrypt!-Zertifikaten nach Ende der aktuellen Beta-Phase (keine Ahnung wann die bei Lets encrypt beendet sein wird) wohl mehr oder weniger direkt per Knopfdruck aus dem KAS funktionieren soll. 🙂

Wegen PHP 7, diese Frage hatte ich ein paar Tage zuvor an den Support gerichtet gehabt, ist wohl noch im Januar 2016 etwas zu erwarten. Bis dahin wird wohl nur die CGI-Variante nutzbar sein. 😉

Grüße und guten Rutsch!

Richard

Hallo Richard,

spannend. Möglicherweise ist Dein Apache in der „.htaccess“ ja angewiesen, auf Ordner mit führendem Punkt („/.well-known/“) den Zugriff zu unterbinden …

Toll dabei, dass Dir der All-Inkl-Support so unkompliziert geholfen hat.

Ein perfekt verschlüsseltes neues Jahr wünscht

Frank

Hallo Frank,

danke für den Tipp. Es ist aber wirklich nur der Inhalt vom „acme-challenge“ Ordner der nicht mag. Andere Ordner (z. B. „acme-challenges“ oder „acme-test“) im „.well-known“ Ordner liefern ihre Inhalte korrekt aus. Der Support hat das mal an die Technik weiter gereicht. Naja, insgesamt kein Problem, da ich die Zertifikate dennoch (wenn auch über den Support) erhalten haben. 🙂

Ja, der All-Inkl-Support ist meiner Erfahrung nach immer schnell und kompetent gewesen.

Grüße

Richard

Als Webhosting-Kunde kann man das bei All-inkl nicht nutzen, weil der acme-challenge Ordner nicht mehr abrufbar ist. Mail vom Support:

„das ist leider nicht möglich. In Vorbereitung der Bereitstellung von letsencrypt Zertifikaten über das KAS haben wir einen Alias über den Ordner gelegt um den Bezug der Zertifikate zu automatisieren. Sobald de Beta Phase vorüber ist, wird es nicht lange dauern und dies ist im KAS freigeschalten.“

Dann will ich mal hoffen, dass damit ihre eigene Beta-Phase gemeint ist. Wie lange Let\’s Encrypt im Beta-Status verbleibt, ist nicht abzusehen. Die haben aber anscheinend keine Eile und fahren mehr so den Google-Ansatz.

Wenn es so sein sollte, dass all-inkl in der Zwischenzeit das bequeme Beziehen effektiv sabotiert (muss ja nicht gewollt sein), wäre das schade.

Danke Alex,

ich werde in Kürze versuchen, das nachzuvollziehen. Den „Alias über den Ordner“ zu legen, schiene mir ein wenig kontraproduktiv zu sein für unsere bislang erfolgreichen Versuche – vor allem angesichts dessen, dass ja doch gewartet werden soll, bis die „Beta Phase vorüber“ ist. Solange soll’s denn auch keiner nutzen, oder wie wollen wir den „Alias über den Ordner“ deuten? 🙂

Es stimmt: All-Inkl unterbindet die von Let’s Encrypt! geforderte Art der Datei-Validierung und liefert bei Zugriffsversuchen eine weiße Seite aus.

Damit ist Let’s Encrypt! im kundenseitigen Do-it-yourself-Service bei All-Inkl vorläufig einmal gestorben. Ich verstehe naturgemäß nicht, wie in die provider-seitigen Tests der neuen Technologie die gesamte Serverlandschaft einbezogen sein soll. Das kann einfach nur nicht stimmen.

Ich nehme einmal an, dass man überholte (SSL-)Geschäftsmodelle vorerst nicht gefährden will.

Die armen Provider 🙂

Dass so etwas immer nach hinten losgeht, wird ebenso naturgemäß wohl auch erst hinterher verstanden werden. Wie kann ich nur glauben, dass ich, indem ich Kunden zu meinen Gunsten benachteilige, langfristig gewinne …

Auf Anfrage scheint es ja weiterhin möglich an ein Zertifikat zu kommen. Und die Einbindung in KAS ist wohl geplant. Von daher scheint sich all-inkl nicht gegen den Trend zu sträuben.

Mir ist es ebenfalls unverständlich, warum man den bisher gangbaren Weg unterbunden hat. Vielleicht hat da einfach jemand nicht nachgedacht. Sollte ja wohl nicht schwierig sein, die Produktiv-Server der Kunden unangetastet zu lassen, bis es zur Umstellung kommt.

Aber wenn der Support bei entsprechenden Anfragen fix reagiert, und die Zertifikate selbst einspielt, soll mir das auch recht sein. Werde ich im März dann sehen, falls bis dahin die KAS-Einbindung noch nicht freigeschaltet wurde. Eine gewisse Irritation bleibt allerdings…

Ja, thiess, wirf mal einen Blick hierher – da siehst Du, wo der Konflikt herkommt.

Im Grunde sehe ich All-Inkl zwischen Konkurrenzdruck und bereits zahlenden Kunden schwanken. Dem ersteren wird nachgegeben, indem Kunden (ein wenig versteckt und auch nicht recht proklamiert) eigene SSL-Zertifikate im KAS hinterlegen dürfen; offiziell sieht man horrende SSL-Preise, die ihresgleichen im sonstigen Provider-Markt suchen.

Das ist unausgegoren und will diejenigen zahlen lassen, die ahnungslos sind. Die anderen holt man sich mit dem zuvorkommenden Support – so inkonseqent das dann auch sein mag. Für mich ist das im Hinblick auf Marketing so richtig schön „old-school“, weil somit klargestellt wird, dass es mehr um die Kohle geht als um den Kundennutzen.

Hm, das mag wohl sein. Für die Provider bedeutet Let’s Encrypt eine Umstellung. Solange nicht notwendig, bewirbt man da die Möglichkeit nicht großartig. Das hat wohl schon Methode.

Wobei jetzt eben für alle Zertifikate interessant werden. Wer bisher schon Zertifikate genutzt hat, wird vielleicht auch weiterhin auf organisationsvalidierte oder Extended Zertifikate setzen.

Hinsichtlich des Pfad-Problems wird es wohl kein böser Wille sein, denke ich mal. Die KAS-Einbindung steht schon und hierfür wird der Pfad umgebogen. Es wäre vermutlich auch möglich gewesen, das anders zu lösen, aber wie genau deren Infrastruktur aussieht, weiß ich natürlich nicht. Vielleicht war das die einfachste Lösung. Auch wenn der Support sich jetzt einigen Fragen gegenüber sieht. Die werden aber allesamt freundlich und positiv beschieden.

Einige Early-Adopter hat man damit irritiert, aber die Anfragen der weniger technisch versierten (und davon gibt es bei all-inkl vermutlich viele) sind damit bereits heute leicht zu bedienen und die Ahnungslosen… nun, es ist wohl wie so oft im Leben…

Womöglich tatsächlich eine Interpretationsfrage. Dass da eine Einbindung steht, das sehe ich nicht und darüber kann ich also nichts sagen. Was tatsächlich erkennbar ist, das ist eine Verhinderung der eigenständigen Einbindung selbsterstellter Zertifikate.

Dass All-Inkl das verhindern will (was für mich außer Frage steht, weil kein Provider halbfertige und potentiell dysfunktionale „Lösungen“ einfach auf ganze Serverlandschaften ausrollen würde) kann auch damit zu tun haben, dass ja gefordert ist, dass die Zertifikatsdaten mit den Domain-Inhaberdaten übereinstimmen (sieht man als Hinweis bei der Zertifikatseinrichtung im KAS). Das ist Let’s Encrypt scheinbar egal, die registrieren dafür die IP des Zertifikatserstellers – auch eine Art Absicherung. Auf diese Absicherung kann wiederum All-Inkl nicht zugreifen und das könnte ein Grund sein.

Aber wie sagt Hegel so schön:

🙂

Ahoi,

ich finde die Vorgangsweise auch armselig (denn in Verbindung mit HSTS kann das Übersehen der Frist zur Erneuerung der Zertifikate unangenehme Folgen haben).

Ich habe deshalb einen Cronjob angelegt, der alle X Tage folgendes Script aufruft:

Wenn jmd. eine elegantere Lösung hat, immer her damit!

lg,e

Ah kommt… nicht übertreiben. Wir hatten bisher so viele Umstände mit SSL Zertifikaten (teure Preise, Komplexität und Dauer der Einrichtung bis alles läuft, oder generell kaum Seiten, die überhaupt SSL nutzten). Let’s Encrypt ist scheinbar erst seit 3. Dez. 2015 in der Beta. Das ist eine tolle Idee und sollte nicht durch negative Medienberichte scheitern, nur weil es zu wenig getestet wurde. Wird bestimmt nicht lange dauern und all-inkl.com (bin da übrigens auch) hat euch ja sogar versichert, dass das in KAS eingebaut wird.

Gibt es schon Neuigkeiten seitens all-inkl zu dem Thema?

Weiß jemand schon mehr?

Möchte es gerne bis Ende März für ein Projekt nutzen

Ich müsste jetzt meine Zertifikate erneuern, gibt es da schon eine Lösung?

Hab grad von all-inkl auf Nachfrage eine E-Mail erhalten:

Wir haben Ihnen zu den beiden Domains ein neues LE-Zertifikat gesetzt, welches nun wieder drei Monate gültig ist.

Danke für den Stand der Dinge!

What. The. Fuck. (Sorry.) Ich muss meine Zertifikate verlängern, weil drei Monate vorbei sind. Bisher laufen die knapp zehn Domains ohne Probleme bei All-Inkl.com mit https – jetzt lese ich den Mist hier. Wenn die mir keine gute Lösung anbieten, bin ich nach über zehn Jahren bei ihnen weg. (Als ich die Sache eingerichtet hatte, war das nämlich alles kein Problem…).

Hallo Mark,

ich würd’s nicht persönlich nehmen und zudem hast Du bei anderen Providern andere Probleme. Wobei Let’s Encrypt nicht einmal richtig ein Problem ist. Ich denke, eine E-Mail an den Support nimmt zwar ein bisschen Selbstständigkeit aus der Sache – aber noch vor 2 Jahren konnte man nicht mal überhaupt ein eigenes Zertifikat hinterlegen. Da ist schon deutlich was weitergegangen.

In einem gebe ich Dir recht: sich für seine User an der Spitze der Entwicklung so richtig einsetzen, das sähe vielleicht anders aus. Nur: wo hast Du das. (Bei Uberspace vielleicht. Aber die haben auch Probleme, z.B. mit ihren immer wieder einmal aufpoppenden Downtimes, was aus User-Perspektive auch wenig lustig ist.)

Grüße,

Frank

Wie gesagt, eine Mail an den Support scheint zu reichen.

Also das einreichten von Lets encrypt!-Zertifikaten geht bei all-inkl mit einer einfachen Mail.

Die Lösung zum Update könnte man doch mit einem einfach Renew Script machen oder geht das nicht ??

Oder eben einfach alle drei Monate via cron die Mail. Immerhin spart das die Unsummen für die Zertifikate. Da sind vier Emails schon echt easy 😉

Hat alles problemlos geklappt bei all-inkl – die machen sogar automatisch das Renew – so die Mail nach der Einrichtung

„Momentan haben die Zertifikate eine Laufzeit von 3 Monaten. Danach wird das Zertifikat automatisch verlängert.“

Thanx for Support 😉

Na das ist aber eine neue Nachricht! Danke, ich werde das demnächst ja dann sehen, am 10. April läuft das LE-Zertifikat der Netzkladde ab und da guck ich mal …

Schöne Grüße

Heute habe ich einen Freudensprung gemacht: per E-Mail bat ich All-Inkl um Einrichtung eines Lets-Encrypt-SSL-Zertifikats. Der Support schrieb:

Doch nicht nur das! Auf einer Test-Domain hatte ich ein bereits abgelaufenes LE-Zertifikat – und siehe da: es wurde am 07. März verlängert!

Nun wurde ich neugierig und sah hier auf der Netzkladde nach, denn hier würde das Zertifikat am 09. April ablaufen. Es ist am 10. März, also einen Monat vor der Zeit schon wieder um weitere 3 Monate verlängert worden!

Leute, was soll ich sagen: ich bin begeistert!

Die werden so viele anfragen gehabt haben, dass die Automatisierung sinnvoll war, auch ohne dass die betaphase beendet ist 🙂 ist ja nicht so, dass sich technisch viel verändert hätte.

Seltsame Kommunikation, aber wenn jetzt alles funktioniert, ohne dass man ständig bitten muss, nehme ich den stotterstart gerne hin. Gibt nicht allzu viele provider, die es besser machen.

Super, danke fürs Update! Hatte schon vor längeren deinen Artikel gesehen und heute hat es nun All-Inkl freigeschaltet.

Ich habe nun seit 2 Wochen ca., nur durch Zufall entdeckt, SSL-Zertifikate über das KAS am Laufen.

Heute gab es von all-inkl.com in den News folgende Mitteilung:

„Alle Tarife mit SSL-Erweiterung unterstützen ab sofort die Einbindung von kostenlosen „Let’s Encrypt“-Zertifikaten. Hierfür gibt es im Punkt „Domain bzw. Subdomain bearbeiten“ unter „SSL Schutz: bearbeiten“ einen weiteren Menüpunkt „Let’s Encrypt“. Dort lässt sich mit einem einzigen Klick das Zertifikat für die jeweilige Sub-/Domain beziehen, welches vom System etwa 30 Tage vor dem Ablaufen automatisch erneuert wird. Bitte beachten Sie, dass sich das „Let’s encrypt“-Projekt derzeit noch in der offenen Testphase befindet.“

Schöne Grüße

Daniele

Erstellt man über diese Anleitung Zertifikate, scheint es ein Problem mit der certificate transparancy (CT) zu geben.

Die erstellten Zetifikate werden zwar bei:

https://crt.sh/

und

https://www.google.com/transparencyreport/https/ct/

gelistet, Chrome z.B. aber bemäkelt, dass CT nicht überprüft werden kann.

Es gibt wohl einen Ansatz, dies zu fixen:

https://github.com/letsencrypt/boulder/issues/2244

Kann man evt. bei der Erstellung der Zertifikate (mittels Option) hier was beeinflussen?

Gruß, Chris